DC-2¶

| 知识整理 |

|---|

| cewl个性化字典生成 |

| wordpress、ssh爆破 |

| sudo提权 |

usershell¶

sudo arp-scan -l发现主机

192.168.205.130

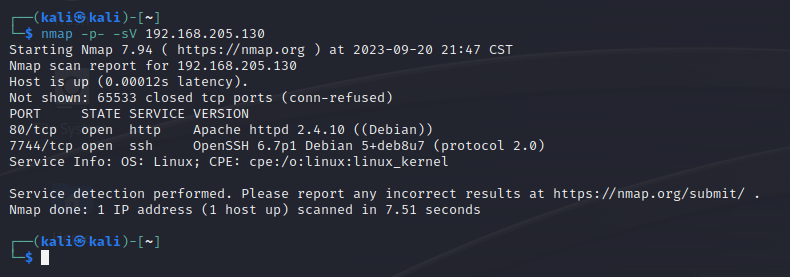

nmap -p- -sV 192.168.205.130扫描端口

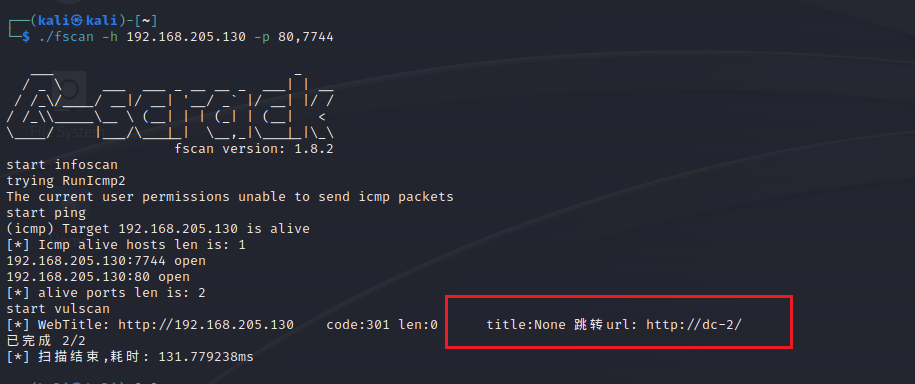

fscan 扫描发现重定向

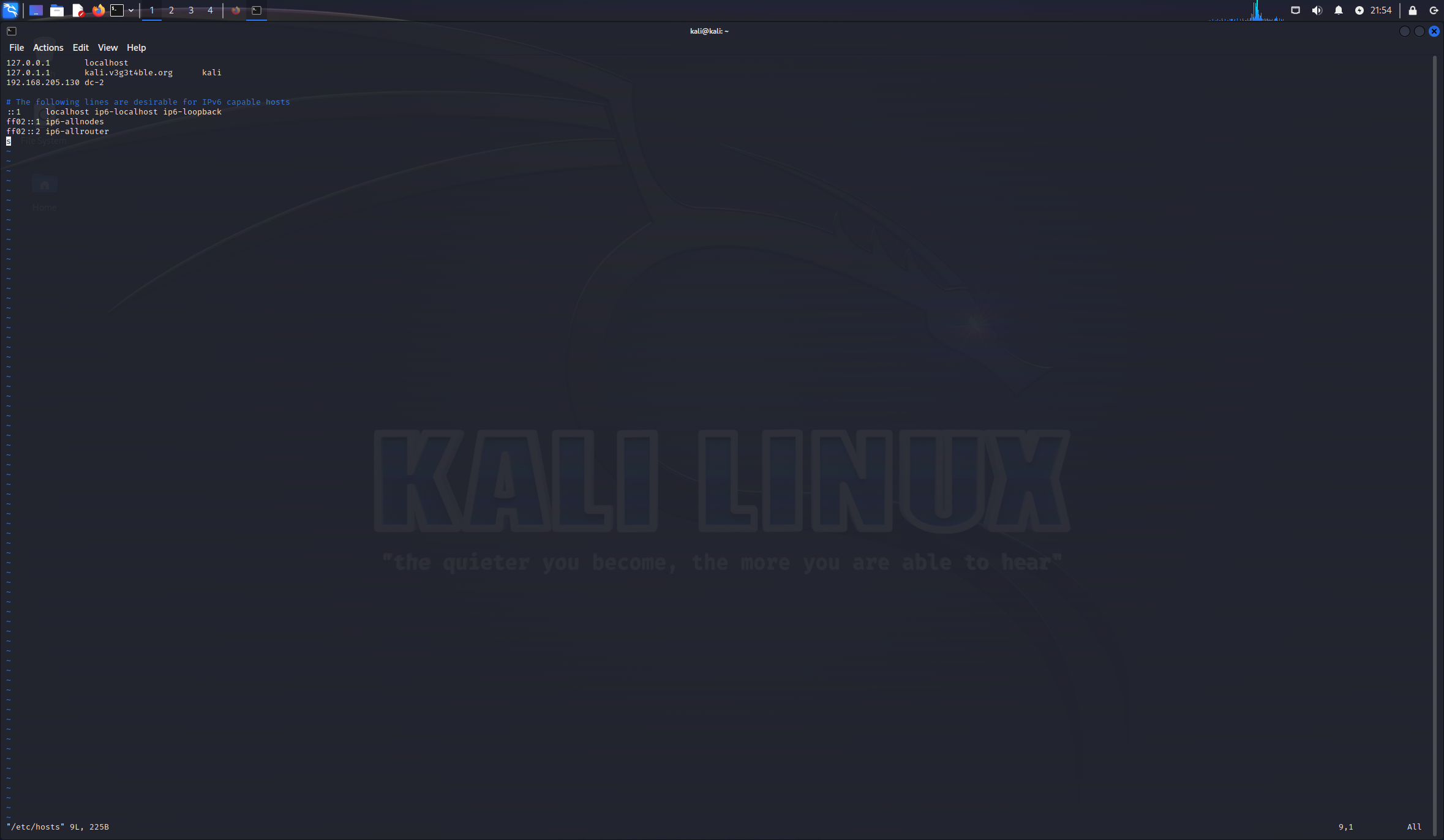

猜测是域名访问,修改hosts

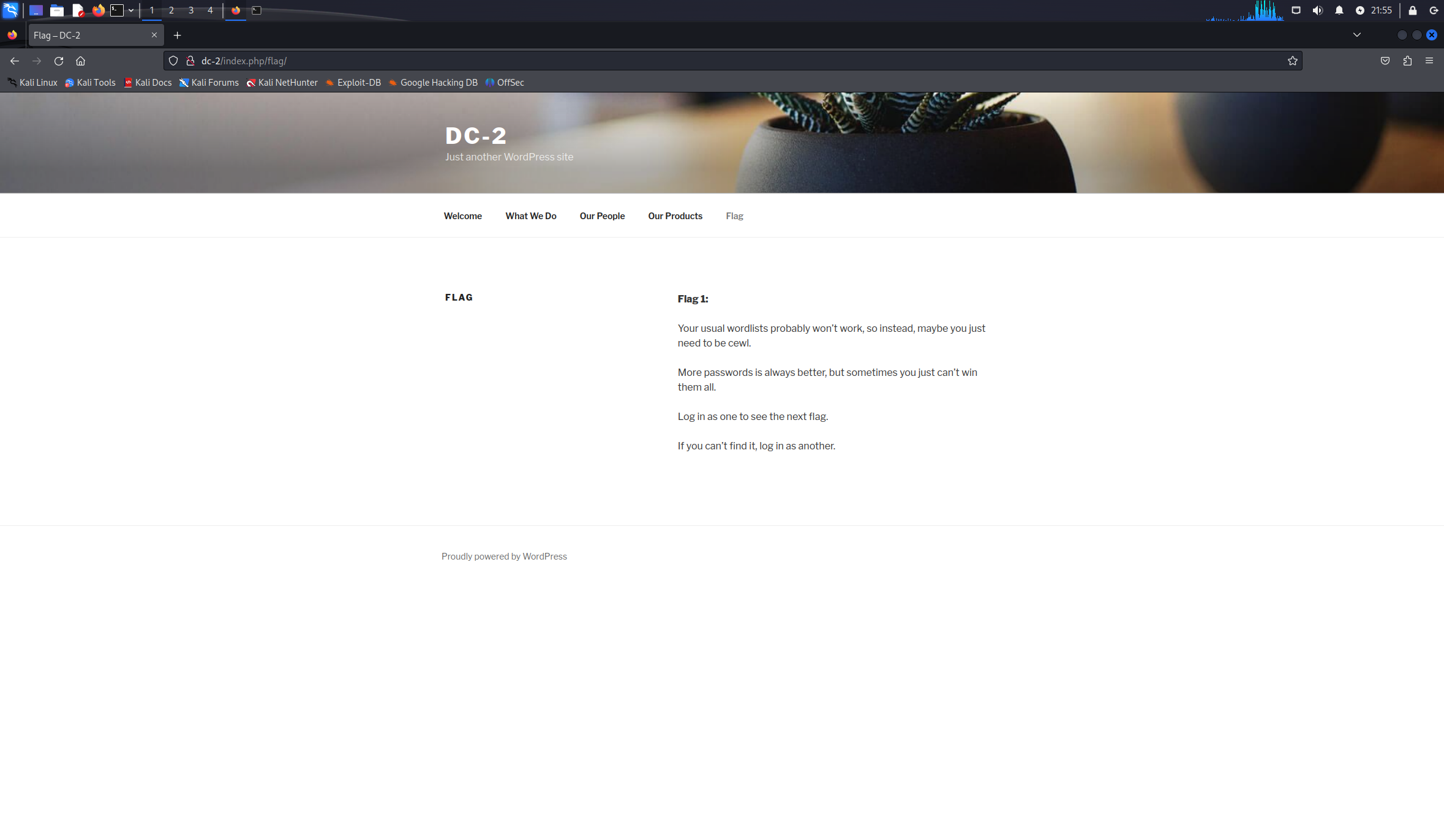

拿到flag1

根据flag1的提示,使用cewl生成字典爆破wordpress后台

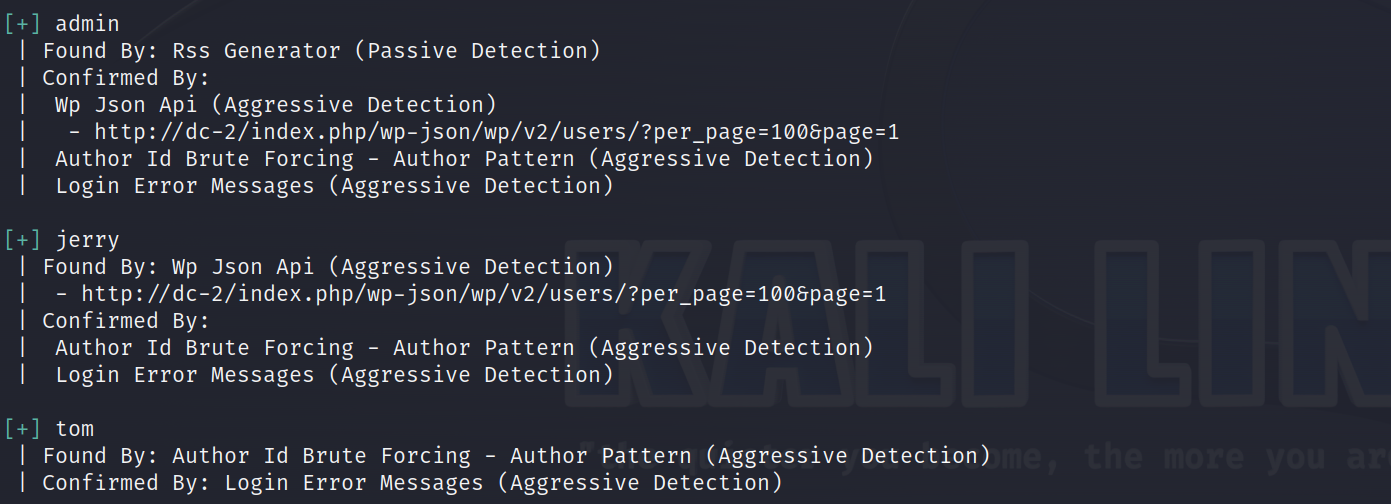

wpscan枚举用户

cewel生成字典

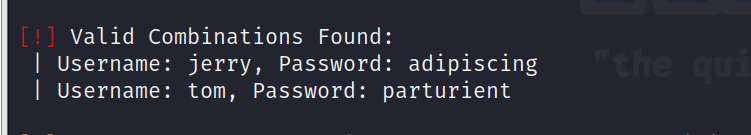

wpscan爆破

发现用户,jerry登录之后发现flag2,根据提示爆破ssh发现用户tom:parturient

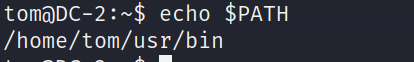

ssh连接发现是rbash

逃逸成功,好多命令都不能用

发现是环境变量的问题

按理来说jerry:adipiscing也是正确的,可能是关闭了ssh登录,用户家目录下发现flag3,根据提示使用爆破出的密码可以切换到jerry用户,家目录下发现flag4

rootshell¶

sudo -l

可以以root权限无密码执行/usr/bin/git